Le futur de la maturité cyber n’est plus ce qu’il était…

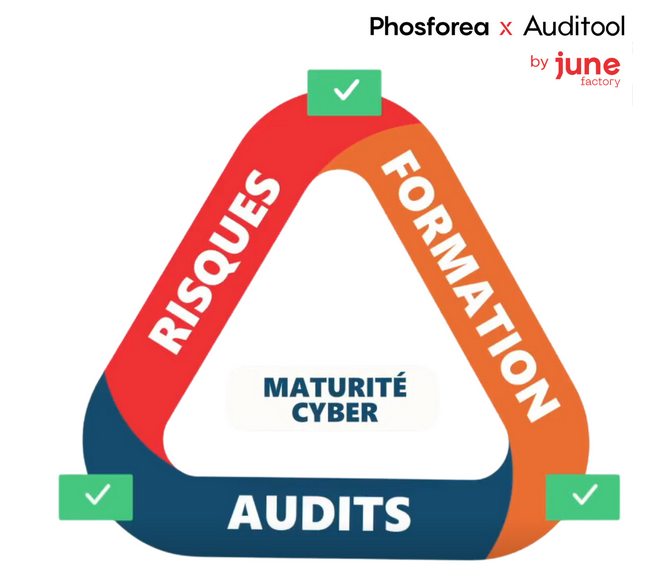

Les défis de la sécurité informatique évoluent, mettant une pression croissante sur les RSSI. Une étude révèle qu’un grand nombre d’entre eux souffrent d’un stress intense. La clé réside dans la gestion efficace des risques, avec une approche pragmatique et des outils adaptés, mais également dans la formation des collaborateurs. Explications.

La charge mentale du RSSI explose

60 % des RSSI seraient soumis à un stress quotidien intense, selon une étude du Cesin parue en novembre 2023…

Supervision de la sécurité des infrastructures, du réseau, des applications, des projets, des accès, préparation à l’intégration de nouvelles contraintes réglementaires, formation et sensibilisation des collaborateurs, analyse de risques, rédaction de processus, et mesures correctives de sécurité des opérations, la liste n’en finit plus. Mais un constat s’impose, si le spectre des sujets à traiter est large et que le volume de tâches associées se démultiplie, toutes choses égales par ailleurs alors la charge (mentale) du RSSI explose.

Face à cette réalité qui touche les entreprises comme les administrations, de toutes tailles, le salut réside peut-être dans la recherche d’un dénominateur commun qui permet d’ordonner toutes ces actions à traiter. En effet, quel est le point commun de ces 99 tâches hebdomadaires ? La réponse tient en deux syllabes : RIS-QUE. Plus précisément, le besoin vital pour toute organisation d’identifier, d’évaluer et de corriger les risques qui la menacent. Mais attention, il ne s’agit pas de procéder à une analyse de risques pointue type EBIOS RM, mais de s’inspirer d’un cadre plus large de gestion des risques macros et de la certitude qu’ils sont sous contrôle.

Entre les cyber-risques et les contrôles de sécurité…

Il est d’usage de démarrer une analyse de risques par un découpage des activités, des processus métiers et des actifs nécessaires au bon fonctionnement de l’entreprise (respect de la stratégie, de la qualité de la production et des réglementations).

Cette cartographie de départ, propre à chaque organisation, est traditionnellement enrichie d’une estimation fine des risques. Si le mieux est l’ennemi du bien, alors le RSSI qui commence par identifier ses Top risques par zone de découpage, avant de les quantifier, aura déjà réalisé un premier pas important. Le second, plus pragmatique, vise à assigner pour chaque risque, 3 à 5 points de contrôle factuels. L’objectif étant de s’assurer que les règles de sécurité définies sur un processus métier et des actifs soient respectées, voire améliorées.

En somme, c’est la capacité de contrôler régulièrement le respect des règles de sécurité qui rend l’analyse de risques exploitable. Une plateforme de gestion d’audit comme Auditool qui permet de piloter des campagnes de contrôles réguliers sur ces Top risques peut s’avérer d’une grande aide. D’autant plus lorsque le RSSI peut déléguer les contrôles, dont les preuves seront tracées et conservées, à d’autres équipes grâce à une intégration des solutions d’audit et de gestion de projets de l’entreprise. Ce qui fonctionne également avec l’attribution des actions correctives.

…il y a des hommes et des femmes à former à la cybersécurité

Dans certains cas la mauvaise application d’une règle de sécurité relève simplement d’un non-savoir.

Exemple en situation de crise : Comment réagir en cas d’une attaque ? Est-ce que les personnes connaissent bien les premières tâches urgentes à réaliser, connaissent les manipulations des outils pour cela, connaissent le processus global pour partager et communiquer de façon coordonnée dans une période compliquée ?

Exemple au quotidien : Comment s’assurer que les différentes équipes qui individuellement affectent des droits d’accès pour leurs besoins opérationnels n’occasionnent pas par leur activité légitime un dépassement des prérogatives des personnes par des droits cumulés ? Comment utiliser les processus et les outils pour cela ?

Une action corrective peut donc prendre la forme d’une mise à niveau des connaissances. À l’échelle d’une organisation qui mène plusieurs campagnes de contrôles réguliers, cela pourrait donc représenter des dizaines de contenus de sensibilisation et de formation sur-mesure et par utilisateur.

Naturellement, ce n’est pas au RSSI, déjà bien occupé, de préconiser les contenus à suivre pour chaque défaut de conformité constaté sur le terrain. Ce n’est pas non plus le rôle, d’un middle manager ou d’un auditeur interne chargé d’exécuter un contrôle. En revanche, c’est notre rôle chez June Factory, de réfléchir à vous simplifier la tâche. C’est la mission que s’est donnée Phosforea cette année, en se rapprochant de la solution Auditool.

Pour aller au bout de ce nouveau paradigme, où la formation répond à un défaut de conformité constatée sur le terrain, la clé réside dans le suivi de la montée en compétences. Ainsi les évaluations sous forme de questionnaires avancés, de simulations d’attaques de phishing ou de revues d’audits, servent à suivre la progression de chaque collaborateur. Consolidé à l’échelle d’une organisation, c’est un véritable radar de maturité des connaissances qui émerge.

En route vers l’amélioration continue

La clôture du plan de remédiation d’une campagne d’audit signe un premier jalon important, celui d’un premier tour de roue… celle de Deming (Plan-Do-Act-Check). Le premier d’une longue série d’amélioration incrémentale qui fera progresser la maturité cyber de l’organisation.

Pour piloter les compétences et les conformités cybersécurité et suivre l’ensemble des recommandations de l’ANSSI, le RSSI n’aura qu’à suivre des dashboard présentant le taux de conformité par campagne ainsi que les scores d’évaluation des compétences cyber de l’ensemble des utilisateurs de l’entreprise… avec un focus process métier ou service. La boucle est bouclée, il n’y a plus qu’à relancer la roue.