Comment construire un programme efficace de sensibilisation à la cybersécurité ?

Comment construire un programme efficace de sensibilisation à la cybersécurité ? Mettre en place un parcours de sensibilisation à la cybersécurité est devenu une exigence autant opérationnelle que réglementaire. Pourtant, beaucoup d’entreprises peinent encore à dépasser les actions ponctuelles pour construire une démarche structurée, efficace et adaptée à leur réalité.

Un bon parcours de sensibilisation ne se limite pas à “former” au sens classique du terme. Il s’agit de construire une trajectoire de montée en compétence, adaptée aux profils, aux risques, aux comportements observés, et capable d’évoluer dans le temps.

L’approche que nous défendons chez June Factory se distingue par un double positionnement : répondre aux exigences de conformité tout en apportant une réelle valeur pédagogique et opérationnelle. En croisant les obligations réglementaires (RGPD, NIS2, ISO 27001…) avec l’analyse fine des compétences métiers, nous plaçons la sensibilisation au service de la maturité cyber de l’organisation — et non comme une contrainte administrative.

Dans cet article, nous vous proposons une approche concrète : comment structurer un parcours de sensibilisation qui a du sens, qui s’adapte aux différents publics internes, et qui s’inscrit dans une logique d’amélioration continue.

Objectif : faire de la sensibilisation un outil stratégique et différenciant, à la croisée de la conformité, des usages réels et du développement des compétences.

Identifier les besoins : entre analyse des risques et détection de non-conformité

Avant même de concevoir un parcours de sensibilisation, la première étape consiste à comprendre pourquoi et où intervenir. Il ne s’agit pas de former tout le monde, partout, tout le temps, mais de concentrer les efforts là où ils auront un réel impact. Cette phase d’analyse permet d’éviter les approches génériques, souvent inefficaces, et de construire des parcours ciblés et mesurables.

La première dimension à prendre en compte est l’analyse des risques métier. Certains services manipulent des données sensibles, d’autres sont davantage exposés à des tentatives de fraude ou à des accès techniques critiques. Identifier ces zones de vulnérabilité est essentiel pour prioriser les efforts. Le service RH, par exemple, est souvent en première ligne sur les attaques de phishing liées au social engineering, tandis que les équipes financières peuvent être visées par des tentatives de fraude au président. L’IT, de son côté, porte des responsabilités liées à la configuration, à la gestion des accès ou aux mises à jour logicielles.

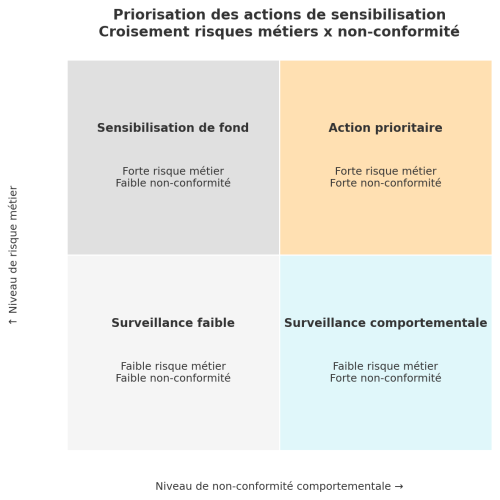

Mais au-delà de cette approche par exposition, il est tout aussi stratégique de repérer les signaux faibles de non-conformité comportementale. Une erreur récurrente dans les tests de phishing, des pratiques contraires à la politique de sécurité ou des incidents passés liés à une mauvaise manipulation peuvent tous servir de déclencheurs. Ces indicateurs de terrain révèlent des écarts de compétences ou de vigilance, parfois invisibles dans les audits traditionnels.

Détecter ces écarts ne doit pas être perçu comme une sanction, mais comme un levier de personnalisation. En d’autres termes, la non-conformité devient un signal d’alerte, qui alimente un cycle vertueux : observation → ciblage → sensibilisation → réévaluation. Cela permet de ne pas sensibiliser à l’aveugle, mais de s’appuyer sur des données concrètes, issues du réel.

Un parcours de sensibilisation pertinent naît donc de cette double lecture : une cartographie des risques liés aux métiers, et une lecture dynamique des comportements observés. C’est ce croisement qui permet d’initier un dispositif réellement adapté, évolutif, et aligné sur les priorités de sécurité de l’entreprise.

Adapter les parcours selon les profils et le niveau de maturité

Une stratégie de sensibilisation efficace repose sur sa capacité à tenir compte des spécificités humaines et organisationnelles. Tous les collaborateurs ne partent pas du même niveau, ni ne sont exposés aux mêmes menaces. Adapter les parcours en fonction des profils et de leur maturité permet de construire un dispositif à la fois ciblé, cohérent et progressif.

Prenons d’abord le cas des profils dits métiers, comme les services RH, finance ou achats. Ces fonctions sont en contact quotidien avec des données personnelles, des flux financiers ou des fournisseurs. Elles représentent des cibles récurrentes pour les attaques de phishing, les tentatives de fraude ou les fuites de données involontaires. Le parcours de sensibilisation doit ici viser l’acquisition de réflexes simples, mais critiques, sur la vigilance, la gestion documentaire, et les communications externes. Par exemple, une équipe RH pourra suivre un plan échelonné sur 12 mois, alternant capsules e-learning, quiz de rappel, simulations de phishing ciblées et ateliers pratiques. L’objectif : ancrer des comportements durables sans alourdir leur quotidien.

À l’autre extrémité du spectre, les profils dirigeants et membres du COMEX requièrent une approche très différente. Peu disponibles mais exposés à des risques systémiques (fraude au président, compromission de boîte mail, attaques ciblées), ils doivent être formés aux impacts business et réputationnels des incidents cyber. Ici, le format compte autant que le fond : interventions express d’experts, simulations de crise, capsules vidéo orientées gouvernance. L’idée est de créer une prise de conscience rapide et stratégique, avec une évaluation finale sous forme de rapport de maturité individuel.

Enfin, les profils techniques (administrateurs, développeurs, support) exigent une approche encore plus opérationnelle. Ils sont en première ligne sur la sécurisation des systèmes, la gestion des droits, la configuration réseau. La sensibilisation prend alors la forme de cas pratiques, d’ateliers entre pairs, d’analyse d’incidents réels. Le format est plus technique, souvent interactif, et fait appel à la logique de co-construction. Leur parcours peut inclure des tests de compétences, des contributions à la documentation interne, ou des retours d’expérience sur des événements internes.

Quelle que soit la cible, l’enjeu reste le même : donner du sens à la démarche, contextualiser les risques et permettre une montée en compétence adaptée au quotidien des collaborateurs. Ce travail de segmentation n’est pas un luxe, mais une condition d’efficacité.

Évaluer, ajuster et progresser en continu

Un parcours de sensibilisation n’a de valeur que s’il est suivi, mesuré et constamment ajusté. Trop souvent, la sensibilisation se limite à un geste ponctuel : une formation, un quiz, une campagne de phishing simulée. C’est un début, mais l’efficacité réelle se joue dans la capacité à évaluer ce qui fonctionne, à comprendre les points de blocage, et à faire évoluer les actions au fil du temps.

La première étape consiste à mettre en place une évaluation systématique des actions de sensibilisation. Cela peut prendre la forme de quiz post-formation, d’analyses de clics sur les simulations de phishing, ou d’autoévaluations de compétences perçues. L’important n’est pas tant le score obtenu que la capacité à dégager des tendances. Des résultats faibles ou très dispersés peuvent signaler un défaut de clarté dans les messages, ou un format inadapté à la cible.

Pour avoir une vision plus globale, il est utile de modéliser la maturité cybersécurité des équipes à l’aide d’un radar de compétences. Ce type de représentation permet de suivre l’évolution des connaissances et des pratiques dans le temps, par métier ou par service. On ne cherche pas ici une performance individuelle, mais une cartographie dynamique de la progression collective. Cela facilite le dialogue avec les managers, alimente les tableaux de bord RSSI, et renforce la capacité à prioriser les prochaines actions.

Mais au-delà des indicateurs chiffrés, le retour du terrain est un levier souvent sous-exploité. Les outils comme Auditool permettent de recueillir de façon structurée les pratiques réelles, les écarts observés, les besoins exprimés. Un service qui contourne une procédure, un outil mal utilisé, un réflexe absent… autant de signaux faibles à capter. Ce recueil qualitatif vient compléter les données issues des campagnes de sensibilisation. Il permet de relier l’intention (ce qui a été transmis) au comportement réel (ce qui est appliqué).

C’est cette boucle complète — évaluer, analyser, ajuster — qui garantit la pertinence du parcours dans la durée. Une bonne sensibilisation n’est pas figée : elle s’affine, se réinvente, s’aligne au plus près de la réalité opérationnelle de l’entreprise. En intégrant la mesure comme boussole, on dépasse le cadre réglementaire pour entrer dans une logique d’amélioration continue, au service de la résilience collective.

Conclusion

Sensibiliser efficacement à la cybersécurité, ce n’est pas cocher une case réglementaire ou diffuser un rappel annuel. C’est construire un processus vivant, ancré dans le quotidien, capable d’évoluer en fonction des risques, des comportements et des retours terrain. Cela implique d’identifier les bons leviers, d’adapter les formats aux profils, de suivre les résultats dans la durée et d’intégrer une logique de boucle continue.

Un parcours pertinent commence par une bonne lecture des besoins : analyse des risques, détection des écarts, priorisation des actions. Il se décline ensuite selon les cibles, en s’appuyant sur des formats pédagogiques adaptés, sur une fréquence bien pensée et sur des supports clairs. Enfin, il se mesure, se réévalue, se remet en question. Et c’est cette exigence qui en garantit la pertinence.

À l’heure où les menaces évoluent vite, la vraie résilience ne se joue plus uniquement dans les firewalls et les systèmes d’authentification. Elle se construit aussi — et surtout — dans la conscience collective et la maturité cyber des collaborateurs.

Et c’est précisément ce que permet un parcours de sensibilisation bien pensé.