NIS2 : Stratégie RSSI pour une mise en conformité efficace

Face à la montée en puissance des cyberattaques, l’Union européenne a renforcé son arsenal réglementaire avec la directive NIS2 (Network and Information Security 2). Cette nouvelle directive, adoptée en 2022, vise à élever le niveau de cybersécurité des infrastructures critiques et des services essentiels à l’échelle européenne. Elle répond aux limites de NIS1 en imposant des règles plus strictes, une harmonisation accrue et des sanctions renforcées pour assurer une application effective.

NIS2 marque un changement d’échelle : son champ d’application s’étend désormais à davantage d’organisations, y compris des entreprises jusqu’ici non concernées. Secteurs critiques comme l’énergie, la finance, la santé, mais aussi les services numériques et la supply chain, sont soumis à de nouvelles obligations en matière de gestion des risques, de surveillance et de reporting des incidents.

Pour les Responsables de la Sécurité des Systèmes d’Information (RSSI), NIS2 représente à la fois une contrainte réglementaire et une opportunité. D’un côté, elle renforce la pression sur la conformité avec des exigences accrues en termes de gouvernance et de gestion des fournisseurs. De l’autre, elle offre un cadre structurant pour justifier les investissements en cybersécurité et aligner les pratiques internes avec un référentiel européen.

Avec des sanctions pouvant atteindre 2% du chiffre d’affaires mondial, NIS2 impose aux organisations d’agir dès maintenant pour structurer leur mise en conformité. Ce guide vous aidera à anticiper les obligations, comprendre les impacts pour votre organisation et bâtir une stratégie efficace face à ce nouveau cadre réglementaire.

Ce que le RSSI doit savoir pour anticiper NIS2

La directive NIS2, adoptée en 2022, renforce le cadre réglementaire européen pour améliorer la cybersécurité des infrastructures critiques et services essentiels. Elle remédie aux lacunes de NIS1 en imposant des règles plus strictes et une harmonisation renforcée au sein des États membres. Son objectif est d’élever le niveau de cybersécurité en imposant des exigences accrues de gestion des risques, de surveillance et de notification des incidents.

Structure et calendrier de mise en œuvre

Publiée au Journal officiel de l’UE le 27 décembre 2022, NIS2 est entrée en vigueur le 16 janvier 2023. Les États membres doivent transposer la directive d’ici le 17 octobre 2024 dans leur législation nationale, mais certains pays, comme la France, ont reporté cette transposition au 17 janvier 2025.

Les jalons clés pour 2025 sont les suivants :

- 17 janvier 2025 : Le Groupe de coopération (assisté par la Commission européenne et l’ENISA) doit établir la méthodologie et les modalités des examens par les pairs pour renforcer la cybersécurité des États membres. (nis-2-directive.com)

- 17 avril 2025 : Les États membres doivent avoir établi et communiqué la liste des entités essentielles et importantes concernées par la directive NIS2. Cette liste devra être mise à jour tous les deux ans. (nis-2-directive.com)

Les autorités de contrôle : ENISA, autorités nationales, CSIRTs

Pour garantir l’application de NIS2, plusieurs acteurs sont impliqués :

- ENISA (Agence de l’UE pour la cybersécurité) : soutien aux États membres et coordination des bonnes pratiques.

- Autorités nationales compétentes : supervision des entités concernées et sanctions en cas de non-conformité.

- CSIRTs (Computer Security Incident Response Teams) : rôle clé dans la détection et la réponse aux incidents cyber.

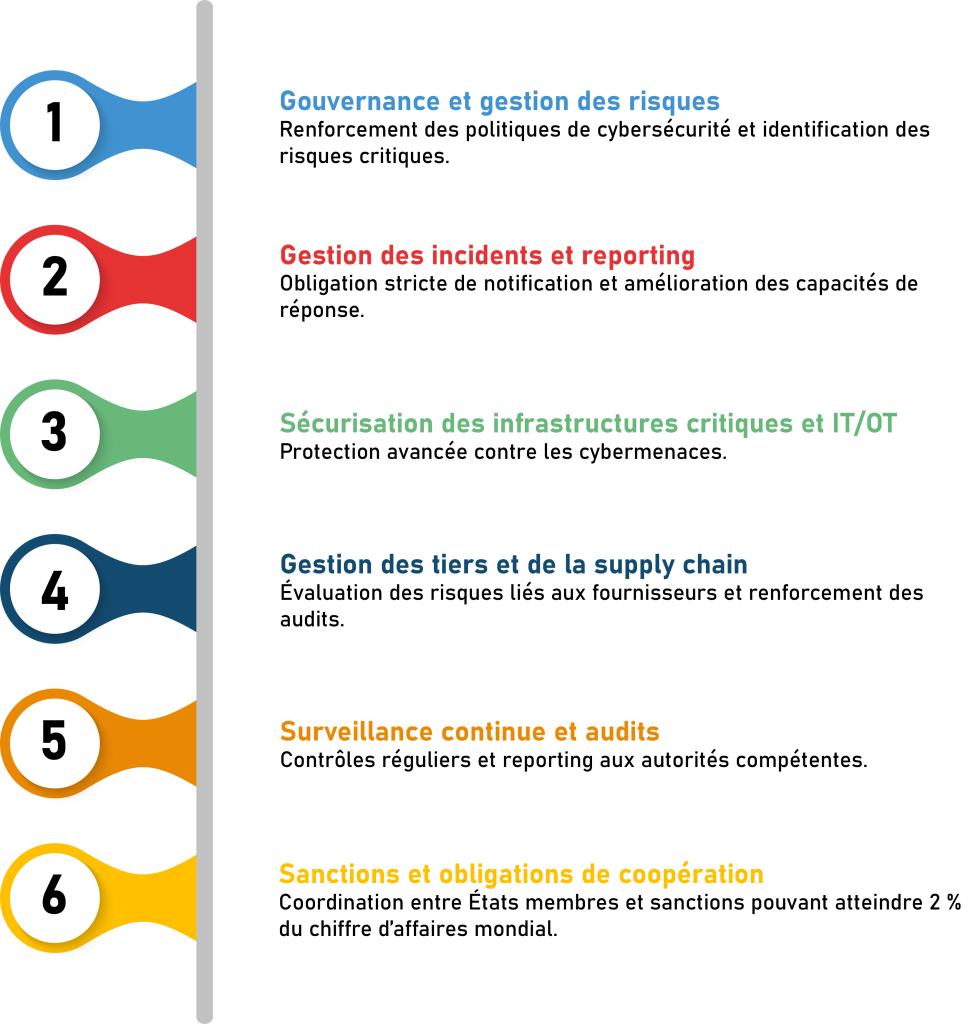

Les six piliers fondamentaux de NIS2

NIS2 repose sur six axes majeurs que tout RSSI doit intégrer dans sa stratégie.

Gouvernance et gestion des risques cyber : établir un cadre robuste et conforme

La directive NIS2 impose aux entités essentielles et importantes de renforcer leur gouvernance et leur gestion des risques cyber. Pour les Responsables de la Sécurité des Systèmes d’Information (RSSI), cela implique de mettre en place des mesures structurées pour assurer la conformité et renforcer la résilience de l’organisation face aux cybermenaces.

Exigences de gouvernance : implication des dirigeants et rôle du RSSI

Selon l’article 20 de la directive NIS2, les États membres doivent s’assurer que les organes de direction des entités concernées approuvent les mesures de gestion des risques de cybersécurité et supervisent leur mise en œuvre. Les dirigeants peuvent être tenus responsables en cas de manquements à ces obligations. De plus, les membres des organes de direction sont tenus de suivre des formations régulières pour acquérir les compétences nécessaires à l’identification des risques et à l’évaluation des pratiques de gestion des risques cyber.

Politique formelle de gestion des risques : cartographie des services critiques et alignement avec les cadres de référence

Les entités doivent élaborer une politique formelle de gestion des risques incluant :

- Cartographie des services critiques : identifier les services essentiels et évaluer leur dépendance aux systèmes d’information pour prioriser les mesures de sécurité.

- Évaluation des risques : réaliser des analyses régulières pour identifier et évaluer les risques cyber, en tenant compte des menaces potentielles et des vulnérabilités.

- Mise en œuvre de mesures de sécurité : adopter des mesures techniques, opérationnelles et organisationnelles appropriées pour gérer les risques identifiés.

Ces démarches doivent être alignées avec les cadres de référence pertinents pour assurer une approche cohérente et efficace.

Documentation et preuves à produire

La directive NIS2 exige une documentation exhaustive pour démontrer la conformité,lors des contrôles effectués par les autorités compétentes.

Livrables : cadre formel, cartographie, politiques et procédures

- Cadre de gouvernance : structure définissant les rôles, responsabilités et processus liés à la cybersécurité au sein de l’organisation.

- Cartographie des services critiques : document identifiant les services essentiels et leur dépendance aux systèmes d’information.

- Politiques de sécurité : ensemble de documents formalisant les mesures de sécurité, les procédures de gestion des risques et les plans de réponse aux incidents.

Gestion des incidents et obligations de reporting : anticiper et réagir efficacement

La directive NIS2 impose aux entreprises concernées de mettre en place un cadre structuré pour la gestion des incidents cyber. L’objectif est d’assurer une réponse rapide et efficace tout en respectant les obligations de notification aux autorités compétentes. Cette approche vise à limiter l’impact des attaques et à améliorer la résilience globale des organisations face aux cybermenaces.

Définition et critères d’un incident significatif

Un incident est considéré comme significatif lorsqu’il affecte la disponibilité, l’intégrité ou la confidentialité des systèmes critiques d’une organisation. La directive précise plusieurs critères d’évaluation, notamment l’ampleur des perturbations, l’impact financier et les dommages causés aux tiers. Par ailleurs, une entreprise est tenue de signaler tout événement susceptible d’avoir des conséquences transfrontalières ou résultant d’une attaque coordonnée. (eur-lex.europa.eu)

Processus de déclaration et délais réglementaires

NIS2 définit une procédure de notification stricte, comprenant trois étapes :

- Une alerte initiale doit être envoyée dans les 24 heures suivant la détection d’un incident pour signaler un risque potentiel.

- Une notification détaillée est requise sous 72 heures, incluant une évaluation de l’impact, les causes potentielles et les premières mesures de remédiation.

- Un rapport final, intégrant une analyse approfondie et les actions correctives mises en œuvre, doit être transmis sous un mois.

Ces notifications doivent être effectuées auprès des autorités nationales de cybersécurité ou des CSIRTs (Computer Security Incident Response Teams), qui assurent la coordination de la réponse et la diffusion des alertes si nécessaire. (ENISA)

Organisation interne et bonnes pratiques pour la gestion des incidents

Pour assurer une prise en charge efficace des incidents, les entreprises doivent mettre en place un processus structuré incluant des procédures internes de détection, d’analyse et de remédiation. La formation des équipes IT et la sensibilisation des employés aux signaux faibles d’une cyberattaque sont également essentielles.

L’intégration de solutions de surveillance continue, comme les systèmes SIEM (Security Information and Event Management) ou les plateformes SOAR (Security Orchestration, Automation and Response), permet d’automatiser la détection et le signalement des incidents. Ces outils offrent une meilleure visibilité sur les menaces en temps réel et facilitent la prise de décision en cas d’attaque.

Sanctions et conséquences d’un défaut de notification

Le non-respect des obligations de déclaration expose les entreprises à des sanctions financières importantes. NIS2 prévoit des amendes pouvant atteindre 10 millions d’euros ou 2 % du chiffre d’affaires annuel mondial pour les entités essentielles et 7 millions d’euros ou 1,4 % du chiffre d’affaires mondial pour les entités importantes. En plus des pénalités financières, des restrictions peuvent être imposées aux dirigeants et des mesures correctives obligatoires peuvent être mises en place par les régulateurs. (nis-2-directive.com)

Livrables essentiels pour garantir la conformité

- Un registre des incidents doit être maintenu et mis à jour régulièrement pour consigner tous les événements de cybersécurité détectés.

- Formaliser des modèles de rapports de notification conformes aux exigences de la directive, permettant d’assurer une transmission claire et complète des informations aux autorités.

- Des procédures internes détaillées doivent être documentées pour encadrer la gestion des incidents et garantir une réponse efficace.

Sécurité des infrastructures critiques et des systèmes IT/OT : protéger les fondations de l’organisation

La directive NIS2 impose des exigences renforcées en matière de sécurisation des infrastructures critiques et des systèmes informatiques (IT) et opérationnels (OT). Face à l’augmentation des cyberattaques visant ces environnements stratégiques, les entreprises doivent déployer des mesures adaptées pour garantir la continuité de leurs activités et limiter les risques de compromission.

Différences et complémentarités entre IT et OT

Les infrastructures IT englobent les systèmes d’information traditionnels, incluant les réseaux, les serveurs et les applications métiers. Les infrastructures OT, quant à elles, concernent les systèmes industriels et les dispositifs de contrôle, comme les SCADA (Supervisory Control and Data Acquisition) et les automates programmables industriels.

L’interconnexion croissante entre IT et OT expose les systèmes industriels à des attaques cyber qui, auparavant, étaient limitées aux environnements informatiques classiques. Cette convergence nécessite une stratégie de protection intégrée, combinant des approches spécifiques aux deux univers.

Exigences de sécurité pour les infrastructures critiques et les systèmes IT/OT

NIS2 impose aux organisations de sécuriser leurs infrastructures par la mise en place d’une gestion rigoureuse des risques et de contrôles de sécurité avancés. La directive recommande plusieurs mesures, parmi lesquelles :

- La mise en place d’une analyse continue des menaces et des vulnérabilités affectant les infrastructures critiques.

- Le renforcement des contrôles d’accès aux systèmes sensibles, via des politiques de gestion des identités et des accès (IAM) adaptées aux environnements IT et OT.

- L’implémentation d’une segmentation stricte des réseaux pour limiter la propagation des cyberattaques entre IT et OT.

- L’utilisation de solutions de détection et de réponse aux incidents en temps réel, telles que les systèmes SIEM et les plateformes de gestion des menaces industrielles.

La directive met aussi un accent particulier sur la continuité d’activité en exigeant des plans de réponse aux incidents et de reprise après sinistre adaptés aux infrastructures critiques. (ENISA)

Défis spécifiques à la sécurisation des systèmes OT

Les infrastructures OT présentent des caractéristiques particulières qui compliquent leur sécurisation. Les équipements industriels ont souvent une longue durée de vie, ce qui signifie qu’ils fonctionnent parfois sur des systèmes obsolètes dépourvus de mises à jour de sécurité. Leur disponibilité étant une priorité absolue, l’application de correctifs ou le déploiement de nouvelles solutions de cybersécurité peut entraîner des interruptions critiques des opérations.

Ces contraintes imposent aux organisations de développer une approche spécifique pour la protection des systèmes OT, intégrant des solutions de monitoring passif, des stratégies de durcissement des équipements et des protocoles de réponse aux incidents adaptés aux environnements industriels.

Livrables essentiels pour garantir la conformité

- Une cartographie des infrastructures critiques, identifiant les dépendances entre IT et OT ainsi que les points de vulnérabilité majeurs.

- Un plan de réponse aux incidents IT/OT, définissant les actions spécifiques à mener en cas de cyberattaque sur un système industriel.

- Un registre des audits de sécurité, permettant d’assurer une évaluation continue des mesures mises en œuvre et de suivre l’évolution des risques.

Gestion des tiers et sécurisation de la chaîne d’approvisionnement : renforcer la maîtrise des relations externes

Les cyberattaques visant les chaînes d’approvisionnement se multiplient, exploitant les failles de fournisseurs pour compromettre des entreprises bien protégées. NIS2 impose une gestion proactive des risques tiers en renforçant les contrôles sur les prestataires IT et les fournisseurs de services critiques.

Les nouvelles obligations en matière de gestion des fournisseurs

La directive exige des évaluations approfondies des risques liés aux partenaires externes, en particulier les prestataires de services TIC et les fournisseurs critiques. Les entreprises doivent inclure des clauses contractuelles spécifiques, détaillant les exigences en matière de cybersécurité, de surveillance et d’audit. Elles doivent également établir un registre des fournisseurs, identifiant les partenaires critiques et leur niveau de conformité. (ENISA)

Audits et surveillance continue des tiers

Un programme d’audit régulier est nécessaire pour vérifier la mise en œuvre effective des mesures de sécurité chez les fournisseurs. Il peut inclure des évaluations de conformité, des tests de pénétration externes ou des analyses de résilience des infrastructures sous-traitées.

Par ailleurs, la surveillance en continu des fournisseurs permet de détecter rapidement toute anomalie. L’intégration de solutions de gestion des risques tiers (TPRM – Third-Party Risk Management) aide à automatiser cette veille et à identifier les signaux faibles avant qu’ils ne deviennent des vecteurs d’attaque. (NIST)

Sanctions et risques en cas de non-conformité

Les entreprises qui ne sécurisent pas leur chaîne d’approvisionnement s’exposent à des sanctions financières et des obligations de remédiation imposées par les régulateurs. Une négligence dans la gestion des tiers peut aussi entraîner des interruptions critiques d’activité, des atteintes à la réputation et des risques juridiques en cas de violation de données impliquant un fournisseur.

Livrables essentiels pour garantir la conformité

- Un registre des fournisseurs, précisant leur niveau de criticité et leur conformité aux standards de cybersécurité.

- Des modèles de clauses contractuelles, intégrant les obligations en matière de cybersécurité, d’audit et de notification d’incidents.

- Un plan de gestion des risques tiers, détaillant les protocoles de surveillance et d’évaluation continue des partenaires stratégiques.

Surveillance continue, audits de conformité et sanctions : assurer une vigilance constante

La directive NIS2 impose aux entreprises de ne pas se limiter à une mise en conformité ponctuelle, mais d’adopter une approche dynamique basée sur des audits réguliers et une surveillance continue des menaces. L’objectif est d’anticiper les vulnérabilités, d’adapter les mesures de protection et d’éviter les sanctions en cas de non-conformité.

Mise en place d’une surveillance continue

La cybersécurité est un processus en constante évolution. Les entreprises doivent surveiller en temps réel leurs infrastructures pour détecter et réagir aux menaces avant qu’elles n’impactent leurs opérations. L’usage de SIEM (Security Information and Event Management) et d’outils de Threat Intelligence permet d’identifier les comportements suspects et d’adapter les défenses en conséquence.

Les RSSI doivent également assurer une veille réglementaire et technique, en suivant les évolutions des cybermenaces et les mises à jour des exigences NIS2. (ENISA)

Audits de conformité et obligations de contrôle

Les entreprises doivent prouver leur conformité via des audits réguliers, réalisés en interne ou par des tiers indépendants. Ces contrôles permettent d’évaluer l’application des mesures de cybersécurité, d’identifier les écarts et de documenter les actions correctives mises en place.

Pour assurer un suivi efficace des audits et structurer les preuves de conformité, il est essentiel de s’appuyer sur une solution dédiée. L’usage d’outils spécialisés permet de centraliser les contrôles, d’automatiser le reporting et d’optimiser la gestion des écarts. Des plateformes comme Auditool facilitent le suivi des actions correctives et assurent une traçabilité complète des audits, un atout clé en cas d’inspection par les autorités.

Sanctions en cas de non-respect des obligations

NIS2 introduit un cadre de sanctions renforcé en cas de manquement aux obligations de cybersécurité. Les entités essentielles encourent des amendes pouvant atteindre 10 millions d’euros ou 2 % du chiffre d’affaires annuel mondial. Pour les entités importantes, les sanctions peuvent s’élever à 7 millions d’euros ou 1,4 % du chiffre d’affaires.

Outre les sanctions financières, des mesures correctives contraignantes peuvent être imposées, incluant la suspension temporaire d’activités, l’interdiction pour certains dirigeants d’exercer des fonctions de responsabilité ou encore l’imposition de nouvelles obligations de surveillance. (nis-2-directive.com)

Livrables essentiels pour garantir la conformité

- Un plan d’audit détaillé, décrivant la fréquence des contrôles et les éléments évalués.

- Des rapports d’audit, synthétisant les observations, les non-conformités et les actions correctives.

- Un tableau de bord cybersécurité, permettant un suivi en temps réel des indicateurs de conformité et des vulnérabilités détectées.

Conclusion

L’adoption de la directive NIS2 marque un tournant majeur dans la régulation de la cybersécurité en Europe. Plus qu’une obligation réglementaire, elle fixe un nouveau standard de sécurité pour les secteurs critiques et impose une gouvernance rigoureuse des risques cyber.

Avec des sanctions financières élevées et une responsabilité accrue des dirigeants, les entreprises doivent intégrer la conformité à leur stratégie de cybersécurité. Plutôt que de subir ces nouvelles exigences, les RSSI doivent les utiliser comme un levier pour renforcer la résilience de leur organisation et justifier des investissements stratégiques auprès de la direction.

Anticiper dès maintenant la mise en conformité est essentiel. Cela passe par une évaluation de la maturité actuelle, une structuration de la gouvernance, et la mise en place d’un plan d’action détaillé. La cybersécurité étant une course permanente contre les menaces, les entreprises qui adoptent une approche proactive auront un avantage concurrentiel face à celles qui se contentent de répondre aux obligations réglementaires a minima.

NIS2 ne doit pas être perçue comme une contrainte, mais comme un cadre structurant pour bâtir une cybersécurité robuste et durable.

NIS2 et sensibilisation à la cybersécurité : Un levier stratégique sous-estimé

L’article 20 de la directive NIS2 impose aux dirigeants de suivre des formations régulières en cybersécurité, et aux organisations de renforcer la sensibilisation de leurs collaborateurs. L’erreur humaine étant un facteur clé des incidents cyber, la formation doit inclure des tests de phishing, des mises en situation et un suivi des progrès.

La conformité ne se limite pas à la mise en place de formations : les entreprises doivent documenter et auditer leur efficacité. NIS2 exige des preuves mesurables comme des registres de formation, des rapports d’évaluation et des audits de sensibilisation. Ces éléments permettent aux autorités de contrôle d’évaluer si la sensibilisation est bien intégrée dans la gestion des risques.