NIS2, DORA, ISO 27001: le guide pratique pour structurer sa mise en conformité

Pourquoi NIS2, DORA et ISO 27001 sont cruciaux pour la cybersécurité ?

Face à une intensification des cybermenaces et une pression réglementaire croissante, les cadres comme NIS2, DORA et ISO 27001 imposent des exigences renforcées aux entreprises. Ces réglementations ne sont pas des contraintes isolées mais bien des piliers stratégiques pour renforcer la résilience numérique. En intégrant ces cadres dans leur gouvernance, les organisations peuvent minimiser les risques de cyberattaques, assurer la continuité de leurs opérations et éviter des sanctions financières lourdes.

Malgré l’importance croissante de la conformité cyber, de nombreuses entreprises peinent encore à structurer leur approche et à comprendre comment ces réglementations s’imbriquent les unes aux autres. Un manque de clarté sur les exigences spécifiques, l’absence d’outils adaptés et une surveillance insuffisante des fournisseurs constituent des obstacles majeurs à une mise en conformité efficace.

Ce guide vous offre une approche complète et opérationnelle pour structurer votre conformité, éviter les sanctions et aligner les exigences réglementaires avec votre stratégie de cybersécurité.

Comprendre et Prioriser les Exigences de NIS2, DORA et ISO 27001

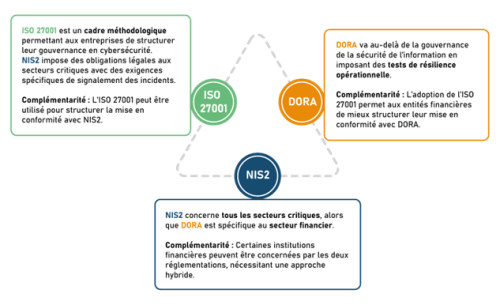

Avant de définir une stratégie de mise en conformité, il est essentiel de bien comprendre les obligations imposées par NIS2, DORA et ISO 27001. Ces cadres réglementaires ont été conçus pour répondre aux menaces cyber croissantes et garantir un niveau de résilience élevé aux entreprises et organisations critiques.

Panorama des réglementations

Chacune de ces réglementations apporte des exigences spécifiques, certaines étant contraignantes sur le plan légal (comme NIS2 et DORA), tandis que d’autres, comme ISO 27001, offrent un cadre normatif structurant mais non obligatoire. Ce panorama vous permet d’identifier rapidement les axes majeurs de conformité pour prioriser les actions à mettre en œuvre.

Principles obligations NIS 2, DORA, ISO 27001

Nous allons maintenant détailler les exigences spécifiques de chaque réglementation et les actions à entreprendre pour s’y conformer efficacement.

NIS2 : Sécuriser les infrastructures critiques

La directive NIS2 s’adresse aux opérateurs de services essentiels et aux fournisseurs de services numériques, avec un accent particulier sur la gestion des incidents, la protection des chaînes d’approvisionnement et la supervision des fournisseurs tiers.

Principales obligations :

- Mise en place d’un cadre de gestion des risques cyber.

- Renforcement de la surveillance et des audits de sécurité.

- Obligation de notification des incidents sous 72 heures.

- Sécurisation des chaînes d’approvisionnement IT et prestataires TIC.

DORA : La cybersécurité des services financiers

DORA (Digital Operational Resilience Act) vise les institutions financières et leurs prestataires TIC. Il impose un cadre strict de résilience informatique, avec des exigences accrues pour la gestion des risques liés aux prestataires externes.

Principales obligations :

- Évaluation continue des fournisseurs IT critiques.

- Renforcement des tests de résilience IT.

- Mise en place d’une surveillance proactive des infrastructures cloud et TIC.

- Stratégie de gestion et réponse aux incidents IT avec obligations de reporting.

ISO 27001 : Structurer la cybersécurité par un cadre certifiable

ISO 27001 est une norme internationale qui permet aux entreprises d’établir un Système de Management de la Sécurité de l’Information (SMSI) pour protéger les actifs critiques. Contrairement à NIS2 et DORA, elle n’est pas obligatoire, mais constitue un cadre reconnu pour prouver sa conformité et structurer sa gouvernance cyber.

Principales obligations :

- Déploiement d’un SMSI avec des contrôles organisationnels et techniques.

- Mise en œuvre de mesures de protection des données sensibles.

- Gestion des risques liés aux accès, aux tiers et aux incidents de cybersécurité.

- Audits de conformité et amélioration continue de la sécurité.

La mise en conformité avec NIS2, DORA et ISO 27001 ne peut être traitée comme une simple mise en œuvre technique. Elle repose sur une gouvernance rigoureuse, une vision stratégique claire et une méthodologie éprouvée pour intégrer ces exigences dans l’organisation de manière pérenne.

Déployer une Gouvernance et une Stratégie de Conformité Efficace

Un programme efficace de conformité cybersécurité repose sur trois piliers fondamentaux : une gouvernance bien définie, une mise en œuvre opérationnelle des exigences réglementaires et une culture de cybersécurité intégrée à l’ensemble de l’organisation.

Structurer une gouvernance de la conformité efficace

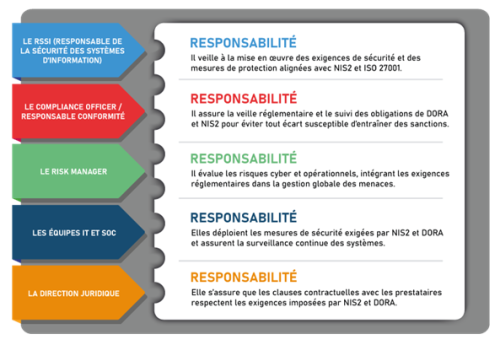

Sans une organisation structurée, la conformité devient rapidement une tâche confuse et décousue. Il est essentiel de clarifier les rôles et responsabilités, d’impliquer les bonnes parties prenantes et de définir un cadre de gouvernance qui assure un suivi continu.

Les acteurs clés d’une gouvernance conformité réussie

Un comité de conformité doit être instauré pour orchestrer la gouvernance et coordonner l’ensemble des initiatives. Ce comité, réuni périodiquement, doit :

- Surveiller l’évolution des réglementations et ajuster la stratégie en conséquence.

- Assurer un alignement stratégique entre la conformité, la gestion des risques et la cybersécurité.

- Superviser la mise en place des indicateurs de conformité (KPI) pour suivre l’évolution du programme.

Élaborer une stratégie pragmatique de mise en conformité

Une fois la gouvernance en place, la mise en conformité doit s’appuyer sur une approche structurée et progressive. Il est recommandé d’adopter une méthodologie en plusieurs étapes, permettant d’assurer une mise en œuvre réaliste et efficace des exigences de NIS2, DORA et ISO 27001.

- Cartographie des actifs et des risques

Avant toute action, il est impératif de recenser et classer les actifs critiques, d’identifier les services essentiels et de définir les écarts par rapport aux exigences réglementaires. Cette cartographie permet d’évaluer le niveau d’exposition aux risques cyber et d’anticiper les obligations de sécurité et de résilience.

2. Déploiement des contrôles de sécurité et des audits

Chaque réglementation impose des mesures de protection spécifiques. Par exemple, NIS2 met l’accent sur la gestion des incidents et la sécurisation des chaînes d’approvisionnement, tandis que DORA exige la mise en place de tests de résilience IT et d’une supervision des fournisseurs critiques. Ces contrôles doivent être documentés et audités régulièrement pour garantir leur conformité.

3. Mise en place d’une gestion des incidents conforme aux exigences réglementaires

La réponse aux incidents doit être alignée avec les délais et exigences réglementaires. NIS2 impose une notification sous 72 heures, et DORA exige des rapports détaillés sur les incidents affectant la continuité des services financiers. Une bonne stratégie consiste à centraliser ces obligations dans un plan unique et à automatiser les notifications à l’aide de solutions SIEM/SOAR.

4. Automatisation et supervision continue de la conformité

Il est impossible d’assurer une conformité efficace sans une surveillance en temps réel. L’intégration d’outils de gestion des risques et de conformité (GRC) permet d’automatiser le suivi des obligations et d’obtenir une vision claire des éventuels écarts. Un Security Operations Center (SOC) est également un levier clé pour assurer une détection avancée des menaces et un reporting précis.

5. Sensibilisation et formation continue des équipes

Une culture de cybersécurité est indispensable pour garantir une mise en conformité durable. La formation régulière des collaborateurs et des prestataires est un prérequis imposé par NIS2 et ISO 27001. Il est recommandé d’intégrer des modules sur la gestion des accès, la protection des données et la réaction aux incidents dans le programme de sensibilisation de l’entreprise.

Découvrez comment Phosforea aide les entreprises à sensibiliser et former les entreprises à la cybersécurité.

Alignement entre conformité et gestion des risques

L’intégration de la conformité dans la gestion des risques est un facteur de succès déterminant. Les entreprises doivent adopter une approche basée sur les risques (Risk-Based Compliance) pour prioriser les contrôles en fonction de leur impact sur la sécurité et la continuité des opérations.

En croisant les exigences réglementaires avec les menaces et vulnérabilités identifiées, il devient possible de concentrer les efforts sur les domaines les plus critiques. Par exemple :

Cette approche permet d’optimiser les ressources et d’éviter une mise en conformité purement administrative qui ne prendrait pas en compte les véritables enjeux de cybersécurité.

Surveillance et Audits de Conformité

Assurer la conformité à NIS2, DORA et ISO 27001 ne se limite pas à une implémentation initiale des mesures de sécurité. Une surveillance continue et des audits réguliers sont essentiels pour garantir que les pratiques mises en place restent efficaces, évolutives et adaptées aux menaces et aux obligations réglementaires en constante évolution. Sans suivi rigoureux, une entreprise risque de tomber dans une conformité passive, où les contrôles deviennent obsolètes et inefficaces face aux nouvelles exigences ou aux attaques émergentes.

L’approche de surveillance et d’audit doit donc être proactive et intégrée à la gouvernance de la cybersécurité. Elle doit permettre aux entreprises non seulement de se conformer aux obligations actuelles, mais aussi d’anticiper les évolutions réglementaires et de prévenir les risques de non-conformité avant qu’ils ne deviennent des failles critiques.

Mise en place d’une surveillance proactive

Une surveillance proactive signifie détecter, analyser et corriger les écarts de conformité en temps réel, au lieu d’attendre qu’un audit ou un contrôle réglementaire révèle des lacunes. L’intégration de solutions technologiques et de processus automatisés permet de garantir un suivi permanent et une capacité d’adaptation rapide face aux exigences des régulateurs.

Intégrer des outils de gestion des risques et de conformité (GRC)

Les solutions GRC (Governance, Risk, and Compliance) jouent un rôle central dans le pilotage de la conformité. Elles permettent de :

- – Centraliser la gestion des obligations réglementaires, en alignant les politiques internes avec les exigences de NIS2, DORA et ISO 27001.

- – Automatiser la détection des écarts grâce à des tableaux de bord dynamiques et des alertes en cas de non-conformité.

- – Assurer un suivi des actions correctives pour garantir une remédiation efficace des failles identifiées lors des audits.

Anticiper les évolutions réglementaires avec une veille proactive

Les réglementations évoluent constamment, imposant aux entreprises un travail de veille et d’adaptation continue. Une veille proactive permet de :

- – Suivre les évolutions de NIS2, DORA et ISO 27001, en anticipant les nouvelles obligations avant leur mise en application.

- – Adapter les contrôles internes et ajuster les processus pour rester en conformité sans attendre une mise en demeure du régulateur.

- – Participer à des groupes de travail sectoriels (ex. ENISA, EBA, ISO) pour comprendre les tendances réglementaires et intégrer les meilleures pratiques avant leur imposition.

Gestion des audits et contrôles réglementaires

Les audits de conformité sont une composante essentielle de la mise en conformité avec NIS2, DORA et ISO 27001. Ils permettent de valider l’efficacité des contrôles mis en place, de détecter les écarts de conformité et d’assurer une amélioration continue des mesures de sécurité.

Effectuer des audits internes réguliers pour prévenir les écarts

Les audits internes constituent une première ligne de défense contre les risques de non-conformité. Ils doivent être réalisés de manière périodique (idéalement trimestrielle) et couvrir :

- La conformité aux exigences techniques et organisationnelles imposées par NIS2 et DORA (gestion des incidents, évaluation des tiers, résilience IT).

- La mise en application des politiques ISO 27001, en vérifiant notamment l’existence et l’application des procédures de gestion des risques.

- L’identification des écarts et leur correction immédiate, pour éviter qu’ils ne soient relevés lors d’un audit externe.

Découvrez comment piloter le cycle de vie de tous vos audits de conformité avec Auditool.

Organiser des audits externes pour prouver la conformité

Les audits externes sont requis pour certaines certifications, comme ISO 27001, et peuvent être imposés par les régulateurs (ex. contrôles NIS2 par l’ANSSI). Ils permettent de :

- – Obtenir une validation indépendante de la conformité, un atout pour rassurer les clients et partenaires.

- – Préparer l’entreprise aux inspections réglementaires en simulant des audits réalisés par des organismes tiers.

- – Identifier les faiblesses du programme de conformité et améliorer la posture cybersécurité avant qu’un incident n’expose une faille.

Suivi des indicateurs clés de conformité (KPI)

L’évaluation de la conformité ne peut être efficace sans indicateurs de suivi précis. Un tableau de bord conformité permet d’avoir une vision en temps réel de la posture de sécurité de l’entreprise et de mesurer l’efficacité des actions mises en place.

KPI essentiels pour la conformité cyber :

- – % de conformité des processus IT aux exigences NIS2, DORA et ISO 27001.

- – Temps moyen de remédiation d’une non-conformité après sa détection.

- – Nombre d’incidents de sécurité liés à des écarts de conformité.

- – Taux de succès des audits internes et externes.

- – Niveau de sensibilisation et d’adoption des bonnes pratiques par les collaborateurs.

L’utilisation d’un tableau de bord dynamique permet de visualiser ces indicateurs en temps réel et d’identifier les axes d’amélioration. Il est recommandé de connecter les outils GRC et SIEM à ces KPI pour automatiser la collecte et l’analyse des données.

La mise en conformité avec NIS2, DORA et ISO 27001 est un levier stratégique qui garantit une cybersécurité robuste et protège l’entreprise contre les menaces. La clé d’une conformité réussie repose sur une approche méthodique et proactive, combinant gouvernance solide, contrôles techniques adaptés et surveillance continue.

Points clés à retenir :

✅ Comprendre les exigences spécifiques de chaque cadre réglementaire (NIS2, DORA, ISO 27001) pour aligner la mise en conformité avec les obligations sectorielles et stratégiques de l’entreprise.

✅ Déployer une gouvernance de conformité robuste, en définissant clairement les rôles et responsabilités (RSSI, Compliance Officer, Risk Manager, SOC, Juridique) et en structurant un comité de conformité chargé du suivi et de l’adaptation aux évolutions réglementaires.

✅ Prioriser la mise en conformité en fonction des risques réels, en appliquant une approche Risk-Based Compliance, qui croise les obligations réglementaires avec les menaces et vulnérabilités propres à l’entreprise.

✅ Automatiser la gestion de la conformité grâce aux outils GRC, SIEM et SOAR, qui facilitent le suivi des obligations, l’identification des écarts et la gestion des incidents en temps réel.

✅ Structurer un programme d’audit efficace, combinant audits internes fréquents pour prévenir les non-conformités et audits externes obligatoires (ISO 27001, contrôles réglementaires NIS2/DORA) pour valider la conformité de manière indépendante.

✅ Mesurer et piloter la conformité via des indicateurs clés (KPI), incluant le taux de conformité, le temps moyen de remédiation des écarts et l’impact des incidents de cybersécurité sur les exigences réglementaires.

✅ Anticiper les évolutions réglementaires et les nouvelles exigences, en mettant en place une veille proactive et en intégrant progressivement les futures obligations dans la stratégie de cybersécurité.